Podatności w oprogramowaniu – ukryte zagrożenie dla firm

W dzisiejszych czasach każda firma, nawet mała, polega na sprzęcie i oprogramowaniu (od routerów i serwerów, po systemy operacyjne i aplikacje biurowe). Niestety, w każdym z tych elementów mogą kryć się podatności, czyli luki bezpieczeństwa. Choć brzmi to technicznie, podatność to po prostu błąd lub słaby punkt w systemie, który cyberprzestępca może wykorzystać. W efekcie taka niepozorna luka może zagrozić ciągłości działania firmy. W tym artykule wyjaśnimy przystępnym językiem, jaki wpływ mogą mieć podatności na biznes, jak przestępcy wykorzystują je do ataków (np. ransomware) oraz jakie mogą być konsekwencje. Przybliżymy też kluczową rolę kopii zapasowych, szczególnie ich niemodyfikowalnych wersji (immutable backup) w ochronie danych i utrzymaniu ciągłości działania firmy.

Czym są podatności i dlaczego stanowią problem?

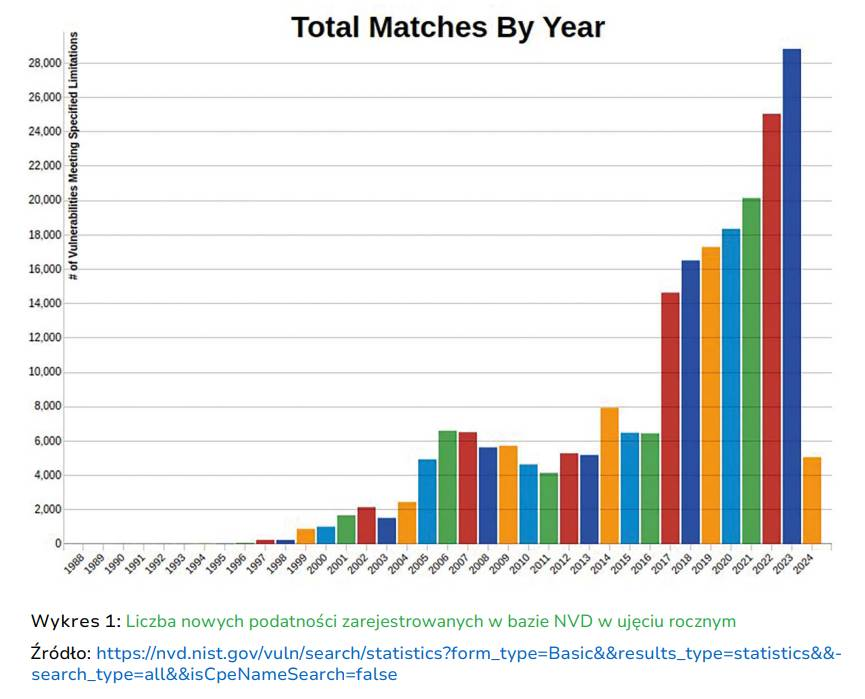

Podatności (ang. vulnerabilities) to błędy lub niedociągnięcia w oprogramowaniu i sprzęcie, które mogą zostać wykorzystane w niepożądany sposób. Przykłady to dziurawe zabezpieczenia routera, błąd w systemie operacyjnym, czy luka w aplikacji firmowej. Jeśli producent odkryje podatność, zazwyczaj wydaje aktualizację (łatkę), która ją naprawia. Problem pojawia się, gdy system pozostaje niezaktualizowany – wtedy luka staje się otwartymi drzwiami dla włamywaczy. Skala problemu jest ogromna. W samym 2023 roku zidentyfikowano prawie 20 tysięcy nowych podatności w różnych produktach, z czego około 31% uznano za poważne lub krytyczne (Raport Enisa). Co więcej, z roku na rok odkrywanych jest coraz więcej dziur. CERT Polska odnotował, że liczba aktywnie wykorzystywanych przez przestępców podatności rośnie – pod koniec 2023 r. używano już 1074 różnych podatności (Raport CERT Polska).

Oznacza to, że cyberprzestępcy mają “bogate menu” słabych punktów, które mogą zaatakować.

Dlaczego to problem dla firmy? Wyobraź sobie, że Twoja firma korzysta z popularnego programu lub urządzenia sieciowego, w którym odkryto lukę. Jeśli nie zastosujesz aktualizacji, przestępca może tę lukę wykorzystać, aby wedrzeć się do Twojej sieci lub systemu. To tak, jakby ktoś odkrył, że drzwi do biura mają wadliwy zamek – jeśli go nie naprawisz, złodziej może to wykorzystać.

Jak cyberprzestępcy wykorzystują luki w systemach?

Cyberprzestępcy (hakerzy) nieustannie poszukują podatnych miejsc w cyfrowej infrastrukturze firm. Wykorzystują do tego różne metody, m.in. skanowanie internetu w poszukiwaniu niezałatanych serwerów czy urządzeń sieciowych. Gdy znajdą podatność, potrafią przy jej pomocy wedrzeć się do systemu,

np. uzyskać zdalny dostęp do serwera albo uruchomić na nim złośliwy kod. Co ważne, atakujący wcale nie muszą odkrywać nowych luk. Wiele ataków opiera się na znanych, lecz wciąż niezałatanych podatnościach. Jak zauważa raport ENISA, cyberprzestępcy często korzystają ze starych, dobrze udokumentowanych dziur – nie muszą inwestować w tworzenie nowych metod włamania, skoro ciągle istnieje mnóstwo znanych i nienaprawionych luk w firmowych systemach. Innymi słowy, jeśli firmy zaniedbują aktualizacje, same ułatwiają zadanie przestępcom.

Przykładowy scenariusz ataku: Firma ma publicznie dostępny serwer lub aplikację (np. firmową stronę WWW, serwer poczty, VPN lub nawet zwykły router biurowy). W oprogramowaniu tego systemu istnieje podatność, o której istnieniu wiadomo od kilku miesięcy, ale firma nie zainstalowała poprawki. Cyberprzestępca, za pomocą automatycznego skanera, wykrywa podatną wersję oprogramowania i uruchamia exploita (specjalny kod, który wykorzystuje lukę, aby przeniknąć do systemu). W ten sposób może uzyskać pełną kontrolę nad serwerem lub siecią. Dalej może już robić, co zechce: kraść dane, instalować wirusy, szyfrować pliki lub szpiegować działalność firmy.

Sieci firmowe na celowniku

Warto podkreślić, że podatności dotyczą nie tylko komputerów i serwerów, ale także urządzeń sieciowych takich jak routery, zapory sieciowe (firewalle), przełączniki czy punkty dostępowe Wi-Fi. Tego typu sprzęty często działają “w tle” i rzadziej zwraca się uwagę na ich aktualizacje. To błąd, bo włamanie na router lub firewall otwiera przestępcom furtkę do całej sieci firmowej. Według wspólnego raportu międzynarodowych agencji cyberbezpieczeństwa (m.in. amerykańskiej CISA), ponad połowa najczęściej wykorzystywanych podatności w 2023 roku dotyczyła urządzeń sieciowych i infrastruktury. Innymi słowy, luki w routerach i podobnym sprzęcie są masowo wykorzystywane przez atakujących. Ta statystyka pokazuje, jak ważne jest dbanie o aktualizacje także na urządzeniach sieciowych – nie tylko na komputerach.

Od podatności do ataku – co grozi firmie?

Gdy cyberprzestępca znajdzie i wykorzysta podatność, skutki mogą być bardzo poważne. Atak może przybrać różne formy, w zależności od intencji napastnika. Oto najczęstsze scenariusze:

- Atak ransomware (szantaż z zaszyfrowaniem danych): To obecnie jedno z największych zagrożeń. Przestępcy, po włamaniu do systemu firmy, instalują oprogramowanie ransomware, które szyfruje firmowe pliki (od dokumentów, przez bazy danych, po całe wirtualne serwery). Dane stają się zakładnikiem: firma traci do nich dostęp, a na ekranach komputerów pojawia się żądanie okupu za odszyfrowanie plików. Ransomware jest wyjątkowo destrukcyjny (potrafi paraliżować działalność każdej firmy, od małego biura po duże fabryki). Niestety liczba takich ataków rośnie z roku na rok. CERT Polska zanotował w 2023 roku 161 incydentów ransomware w naszym kraju (niemal dwa razy więcej niż rok wcześniej). Co ważne, ofiarami padają zarówno firmy prywatne (małe i duże), jak i urzędy oraz zwykłe osoby.

- Kradzież danych (data breach): Wykorzystanie luki może posłużyć do wykradzenia wrażliwych danych firmy (np. bazy klientów, informacji finansowych, własności intelektualnej czy danych osobowych pracowników). Taka kradzież może skutkować wyciekiem informacji do internetu lub sprzedażą tych danych na czarnym rynku. Dla firmy oznacza to utratę tajemnic handlowych, potencjalne kary (np. za naruszenie RODO/GDPR, jeśli wyciekną dane osobowe) oraz ogromne straty reputacyjne. Klienci mogą stracić zaufanie, jeśli ich dane zostały ujawnione.

- Sabotaż i zakłócenie ciągłości działania: Czasem celem ataku jest po prostu zakłócenie działania firmy. Przestępcy mogą np. skasować ważne pliki, unieruchomić serwery lub całe systemy (tzw. ataki wiper, które niszczą dane), bądź wywołać awarię urządzeń. Jeżeli ofiarą jest np. firma produkcyjna, atak może zatrzymać linię produkcyjną; jeśli to e-sklep – strona przestaje działać, uniemożliwiając sprzedaż. Nawet krótkotrwały przestój oznacza straty finansowe. Według analiz, eksploatacja luk bezpieczeństwa stała się w 2023 roku najczęstszym sposobem inicjowania takich ataków (odpowiada za 38% włamań – więcej niż phishing czy kradzież haseł). To pokazuje, że brak załatania podatności nierzadko bywa pierwszym krokiem do poważnej awarii w firmie.

- Ataki typu „podwójne wymuszenie” (ang. double extortion): Warto wiedzieć, że współczesne ataki ransomware często łączą szyfrowanie danych z kradzieżą informacji. Przestępcy grożą wtedy ofierze, że jeśli ta nie zapłaci okupu, to upublicznią wykradzione dane – nawet jeśli firma odzyska pliki z backupu, wyciek danych staje się dodatkową formą szantażu. To stawia firmy w podwójnie trudnej sytuacji: muszą martwić się nie tylko o przywrócenie systemów, ale i o reputację oraz potencjalne kary prawne w razie wycieku.

Konsekwencje dla działalności przedsiębiorstwa

Implikacje prawne: Incydenty bezpieczeństwa mogą pociągać za sobą obowiązki prawne. W Unii Europejskiej wyciek danych osobowych (np. klientów) wymaga zgłoszenia do organu nadzorczego, a w razie zaniedbań może skutkować karą na mocy RODO/GDPR. Firmy regulowane (np. z sektora finansowego) mają dodatkowe wymogi zgłaszania incydentów. Jeśli atak wynikł z rażących zaniedbań (np. brak elementarnych zabezpieczeń), poszkodowani klienci mogą nawet wytaczać procesy cywilne. Krótko mówiąc – skutki ataku mogą ciągnąć się długo po opanowaniu samego incydentu.

Przestój w działalności: Jeśli kluczowe systemy zostaną zaszyfrowane lub wyłączone, firma może nie być w stanie normalnie funkcjonować. Pracownicy nie mają dostępu do potrzebnych dokumentów i aplikacji, produkcja staje, klienci nie otrzymują usług. Czas to pieniądz – każdy dzień (a nawet godzina) przestoju to wymierna strata finansowa i utrata możliwości biznesowych. Z danych wynika, że większość firm silnie odczuwa skutki takich przerw – aż 62% przyznaje, że atak ransomware miał poważny wpływ na ich działalność, często uniemożliwiając realizację zamówień i powodując utratę przychodów.

Koszty finansowe: Skutki cyberataku generują ogromne koszty. Trzeba opłacić przywracanie systemów, forensyczne analizy IT, ewentualnie wdrożyć nowe zabezpieczenia. Jeśli firma zdecyduje się zapłacić okup cyberprzestępcom, to kolejny duży wydatek – w Polsce średnia kwota okupu wynosiła kilkaset tysięcy złotych, ale całkowite straty (wliczając przestój, utracone szanse i koszty operacyjne) sięgają średnio 7,6 mln zł na firmę. Ponad jedna piąta polskich przedsiębiorstw dotkniętych ransomware szacowała swoje straty na od 2,8 do 5,8 mln zł, a co dziesiąta firma nawet powyżej 5,8 mln zł. W skali globalnej mówi się o średnich kosztach rzędu kilku milionów dolarów na incydent. Dla mniejszych firm takie kwoty oznaczają często być albo nie być na rynku.

Utrata reputacji i zaufania klientów: Gdy dochodzi do naruszenia bezpieczeństwa, firma może ucierpieć nie tylko finansowo, ale i wizerunkowo. Klienci mogą obawiać się o swoje dane i utracić zaufanie do marki. Partnerzy biznesowi mogą zacząć kwestionować, czy współpraca jest bezpieczna. Odbudowa reputacji po publicznym incydencie bywa długotrwała i kosztowna – niekiedy konieczne jest np. opłacenie usług firm PR, darmowe oferowanie poszkodowanym klientom wsparcia (jak np. monitoring kredytowy po wycieku danych osobowych), czy kampanie marketingowe odzyskujące dobre imię.

Kopie zapasowe – ostatnia linia obrony danych

W obliczu powyższych zagrożeń kopia zapasowa (backup) jawi się jako zbawienie. To dodatkowa kopia ważnych danych przechowywana osobno, którą można wykorzystać, gdy oryginały zostaną utracone lub zniszczone. W kontekście ataków ransomware, posiadanie aktualnych kopii zapasowych często decyduje o „być albo nie być” firmy po ataku. Jeśli firma ma bezpieczny backup, może odtworzyć dane bez płacenia okupu. Przykłady z praktyki pokazują, że firmy z dobrymi kopiami zapasowymi potrafią stosunkowo szybko podnieść się po ataku. Z kolei te, które backupów nie mają, stają przed dramatycznym wyborem: zapłacić okup przestępcom albo utracić dane i tygodniami próbować odbudować systemy od zera. Niestety, rzeczywistość jest taka, że wielu poszkodowanych decyduje się na zapłatę okupu właśnie z powodu braku działających kopii zapasowych lub ich zawodności.

Uwaga: Zwykły backup to za mało, jeśli nie jest odpowiednio chroniony. Doświadczone grupy aktywnie poszukują i niszczą kopie zapasowe w trakcie ataku. To standardowa taktyka – intruzi po włamaniu się do sieci najpierw lokalizują dostępne backupy (np. na dyskach sieciowych czy podłączonych serwerach) i je usuwają lub szyfrują. Chcą w ten sposób pozbawić firmę opcji ratunku, by ofiara była bardziej skłonna zapłacić. Dlatego kluczowe jest, gdzie i jak przechowujemy backupy.

Czym jest “immutable backup” i dlaczego warto go mieć?

Tu pojawia się pojęcie niemodyfikowalnej kopii zapasowej (ang. immutable backup). Brzmi skomplikowanie, ale idea jest prosta: jest to kopia danych zapisana w taki sposób, że nie da się jej zmienić ani skasować przez określony czas. Innymi słowy, nawet jeśli cyberprzestępca uzyska dostęp do naszej infrastruktury IT, nie będzie mógł wykasować ani zaszyfrować takiej kopii. To trochę jak zapisanie danych na płycie DVD – raz nagranej płyty nie da się już nadpisać. W świecie cyfrowym realizuje się to poprzez specjalne ustawienia w systemach backupu lub pamięci masowej (np. funkcja blokady zapisu na określony czas, przechowywanie na nośnikach tylko do odczytu, albo w chmurze z włączoną opcją nieusuwalności). Agencje ds. cyberbezpieczeństwa rekomendują stosowanie tego podejścia. Na przykład CISA w swoich poradnikach dotyczących obrony przed ransomware zaleca, aby wszystkie ważne dane były przechowywane w formie zaszyfrowanych, offline’owych kopii zapasowych, najlepiej niemodyfikowalnych (immutable). Offline oznacza odłączone od sieci (np. kopia na nośniku, który na co dzień nie jest podpięty do komputera), a niemodyfikowalność – że nawet uprawniony admin nie skasuje przypadkiem (lub pod przymusem atakującego) tych danych w okresie, gdy mają być zabezpieczone. Dzięki temu, nawet gdy atakujący zdoła wniknąć do systemu, backup pozostaje nietknięty, gotowy do użycia.

Zalety posiadania odpornych backupów:

- Firma może szybko odzyskać kluczowe systemy i dane po ataku, skracając przestój do minimum. Przykładowo, jeśli serwer plików zostanie zaszyfrowany, wystarczy sięgnąć po kopię zapasową sprzed ataku i przywrócić go do działania. Im krótszy czas od awarii do odtworzenia, tym mniejsze straty.

- Nie ma potrzeby płacenia okupu przestępcom za odszyfrowanie danych – co pozbawia atakujących zysku i może ich zniechęcić (jeśli wiele firm będzie dobrze przygotowanych, model biznesowy ransomware stanie się mniej opłacalny).

- Backupy dają też spokój ducha nawet w obliczu katastrofy (czy to cyberatak, czy awaria sprzętu lub błąd ludzki kasujący dane), biznes ma plan B. Dla właścicieli firm to bezcenne poczucie bezpieczeństwa, że jeden incydent nie przekreśli dorobku ich życia.

Na koniec warto podkreślić, że cyberbezpieczeństwo to nie tylko domena działu IT. Świadomy właściciel czy menedżer, nawet bez technicznego backgroundu, może podjąć rozsądne kroki, by chronić swój biznes. Zrozumienie, że podatności mogą prowadzić do realnych strat, to pierwszy krok. Drugi to wprowadzenie podstawowych zabezpieczeń i procedur. W ten sposób można znacznie zredukować ryzyko, że firma stanie się kolejną ofiarą spektakularnego cyberataku opisywanego w mediach. W świecie cyfrowym obowiązuje stara zasada: lepiej zapobiegać niż leczyć. Dlatego już dziś zadbajmy o aktualizacje i bezpieczne kopie zapasowe. To fundamenty, które pozwolą spać spokojniej zarówno szefom, jak i specjalistom IT.

Jeśli chcesz skutecznie zabezpieczyć swoją firmę przed atakami i wdrożyć niezawodne rozwiązania backupowe, skontaktuj się z nami już dziś. Nasi eksperci z przyjemnością odpowiedzą na wszystkie pytania i przygotują indywidualny plan ochrony dopasowany do potrzeb Twojego biznesu.